Восстановление базы 1С после вируса-шифратора. На примере BlackBit (LokiLocker). Методы предосторожности

- Массовая атака?

- Вы поймали вирус. Что делать?

- Пытаться ли выкупить дешифратор у взломщиков?

- Принцип расшифровки зараженных файлов. На примере BlackBit

- Пример восстановления базы 1С после заражения вирусом-шифратором (BlackBit)

- Что делать если восстановить базу не получилось?

- Как вирус распространяется? Методы предосторожности

- Технические меры профилактики

- Заключение

Наша компания называется Центр Содействия Бизнесу "СоветникЪ". И мы уже больше 17 лет стараемся оправдывать это название, помогая предпринимателям своим опытом и советами не только в том, что напрямую относится к нашей деятельности, но и иногда в вопросах, с которыми в бухгалтерию обычно не обращаются.

Сегодня именно такой случай. Статья написана человеком, который в свободное от составления деклараций и съемок видео время иногда позволяет себе поковыряться в каких-то ИТ-штуках. Этот материал не стоит рассматривать как серьезный научный труд, это сборник сведений, которые мы собрали работая над проблемой, с которой столкнулся наш клиент, и небольшая инструкция о тех методах, которые оказались эффективны.

На этом дисклеймер окончен. Надеемся, что вы открыли эту статью из чистого любопытства, а не потому что сами поймали какую-то гадость.

Массовая атака?

Вирусы-шифровальщики LokiLocker и BlackBit гуляют по интернету достаточно давно. По крайней мере еще в 2022 году публиковались статьи с разбором их работы. Но настоящий бум случился весной 2023 года, когда они массово начали заражать компьютеры российских предприятий. Причем в основном представителей малого и среднего бизнеса. Очевидно, страдают те, кто не может (или не хочет) выделять достаточно ресурсов на информационную безопасность. Было бы странно, если бы в первую очередь от вирусов страдал крупный бизнес 🙂

Вы поймали вирус. Что делать?

Первым делом стоит отключить все зараженные компьютеры, а заодно и все остальные компьютеры, которые были с зараженными в одной сети. Не церемоньтесь, просто выдергивайте из розетки, если их красиво выключать, можно сделать даже хуже. После этого стоит попытаться найти компьютер, на который вирус точно не должен был просочиться и с его помощью изучить жесткие диски зараженных компьютеров. Нам известен случай, когда бухгалтер на зараженном компьютере сразу при включении зашел в 1С, а когда стало понятно, что файлы зашифровались, компьютер отключили от электричества, и при разборе данных на диске выяснилось, что база не пострадала.

Чтобы безопасно изучать содержимое пострадавших компьютеров, нужно запустить компьютер, который точно не попал под заражение, и через специальный переходник подключить зараженный диск через USB-порт к этому компьютеру. Помните, что пока вы не запустите операционную систему, установленную на зараженном диске, или сам файл с вирусом, ничего страшного не произойдет. Поэтому изучать файлы на зараженном диске можно, но запускать их лучше не спешите.

Следующим шагом стоит разобраться с каким именно вирусом вы столкнулись. Есть специальный сайт, который занимается каталогизацией вирусов, с его помощью можно выяснить кто именно вас атаковал - https://id-ransomware.malwarehunterteam.com/

Как только выясните с кем имеете дело, попробуйте найти в интернете дешифраторы. Шанс на успех, конечно, минимален, но попытаться можно. На сайте Касперского есть страница, на которой собраны некоторые бесплатные дешифраторы. Разумеется, не стоит полагаться только на эту страницу, постарайтесь поискать что-то самостоятельно. Главное - не нарваться на новые вирусы.

Важно! Все манипуляции производите с копиями зараженных файлов.

Если у вас имеется платная подписка на какую-то антивирусную программу, обратитесь в поддержку этой программы. Некоторые из них принимают от своих клиентов зараженные файлы для создания дешифратора. Не факт, что у них в итоге что-то получится, но пусть поработают. Скорее всего, вместе с зараженным файлом нужно будет прислать тот же файл до заражения. Даже если вы не делаете бэкапы, такой файл можно найти, например, в почте или мессенджере, если вы кому-то что-то недавно отправляли с зараженного компьютера.

Пытаться ли выкупить дешифратор у взломщиков?

К сожалению, дать однозначный ответ на этот вопрос мы не можем. Хотя нет, можем - ни в коем случае! Это же финансирование терроризма (Роскомнадзор, пожалуйста, не блокируйте нас).

Нам не известны реальные случаи, когда кто-то из тех, с кем мы знакомы, поймал подобный вирус и заплатил взломщикам. Но в интернете информация неоднозначная. Кто-то говорит, что сразу после перевода денег, ему выслали дешифратор, кто-то рассказывает, что после первого перевода взломщики запросили еще и выслали дешифратор после второго платежа. А кто-то говорит, что после получения денег мошенники вообще перестали выходить на связь.

Тут важно понимать, что вирус - это инструмент, которым пользуются люди. Один и тот же вирус могут вам заслать разные негодяи. И если одни из них дешифратор присылают, то вполне возможно, что другие его не пришлют. А вирус что в первом случае, что во втором будет одним и тем же. Поэтому не стоит сильно ориентироваться на отзывы из интернета, даже если пострадавшие нарвались на тот же вирус, что и вы.

Но вступить в переговоры со взломщиками, возможно, и неплохая идея. Как минимум вы узнаете сколько денег они от вас хотят, и на какой биткоин-кошелек их нужно переводить. А зная биткоин-кошелек, вы сможете через открытые сервисы посмотреть какие суммы на него поступают и сделать какие-то выводы о том, как со взломщиками можно торговаться и есть ли смысл переводить деньги. Например, если им регулярно приходит по два платежа с одного адреса, но ни разу не было трех, то, возможно, эти ребята после двух платежей расшифровывают файлы. В общем, больше информации - это всегда хорошо. Посмотреть операции по биткоин кошельку можно здесь.

Когда вся информация собрана, можно попытаться что-то восстановить своими силами.

Принцип расшифровки зараженных файлов. На примере BlackBit

Что происходит с зараженным файлом?

Суть вируса в том, чтобы зашифровать все важные файлы компьютера, сделав их абсолютно бесполезными для работы без специального ключа расшифровки. А самое противное в таких вирусах то, что для зашифровки файлов используется один ключ, а для расшифровки - другой. Т.е. даже если мы каким-то образом сможем разобрать по косточкам весь алгоритм работы вируса, то это не поможет восстановить данные, нам все равно нужен секретный ключ, который хранится у взломщиков.

Но у вируса BlackBit есть одна особенность, воспользовавшись которой, можно попытаться восстановить крупные файлы, например, базы данных 1С. Подробнее узнать про особенности работы BlackBit и LokiLocker можно из хорошей статьи на сайте FACCT.RU. Дело в том, что шифрование файлов - это достаточно сложная процедура, которая может требовать продолжительного времени, особенно, если файлов много и они большие. Поэтому для ускорения процесса заражения BlackBit полностью шифрует только совсем небольшие файлы (до 1,5 мегабайт), а все остальные - частями.

Т.е. если вирус заразил файл размером более 1,5 мегабайт, то это значит, что, скорее всего, бОльшая часть этого файла осталась целой. Соответственно, мы можем попытаться восстановить эту нетронутую информацию. Алгоритм лечения зараженных файлов, про который мы будем говорить дальше, основан, как раз, на том, чтобы попытаться "вытащить" из зашифрованного файла целую информацию.

Какие области большого файла заражаются?

В этой статье речь идет о вирусе BlackBit. Если вы "подцепили" какой-то другой шифратор, то, скорее всего, он работает по другому алгоритму, поэтому мы бы советовали изучить в интернете информацию по вашему вирусу и узнать какие части файла шифрует он. И если он, как BlackBit, шифрует крупные файлы частично, то имея под рукой эту информацию, вы сможете применить методы, описанные в этой статье и к своему случаю.

Скорее всего, вы помните из школьных уроков, что любой файл в компьютере - это просто набор нулей и единиц. Для удобства эти нули и единицы делят на блоки по 8 штук, которые называются байты. Например, если файл в виде нулей и единиц выглядит вот так 10101101 10110110, т.е. содержит 16 нулей/единиц, то про него говорят, что он "весит" два байта, т.к. в нем два блока по восемь нулей/единиц. И в таком виде можно представить абсолютно любой файл в компьютере.

BlackBit во всех файлах более 1,5 мегабайт (1 572 864 байт) шифрует три блока информации по 256 килобайт (262 144 байт) - в начале, ровно по середине и в конце. И дополнительно вирус дописывает в самый конец файла 256 байт новой информации.

Ниже для примера схематично показан файл размером 10 мегабайт до и после заражения вирусом BlackBit. Красным отмечены участки файла, которые были уничтожены.

Как видно из схемы, даже в таком небольшом файле (10 мегабайт, это примерно как две фотографии, сделанные на айфон) бОльшая часть документа осталась нетронутой. А если взять для примера какой-то большой документ, например, базу 1С, которая в среднем занимает 1,5 гигабайта, то размер заражения и вовсе окажется почти незаметным - 0,049%.

Т.е. в базе данных 1С, которая подверглась атаке вируса-шифратора остается порядка 99,951% целой информации, которую можно попытаться восстановить.

Алгоритм восстановления базы 1С. Программное обеспечение

В программу 1С Предприятие встроена дополнительная утилита, которая позволяет восстанавливать поврежденные базы. Она находится в папке bin, файл называется chdbfl.exe.

Но у этой утилиты есть один серьезный недостаток, если структура файла с базой данных серьезно нарушена, то она даже не попытается восстановить данные. Поэтому перед тем, как использовать эту программу, повреждённый файл необходимо подготовить - восстановить в нем основные разделы.

Для восстановления нам потребуется программа Tool_1CD. Она позволяет открыть даже поврежденный файл с базой данных, считать из него уцелевшую информацию и выгрузить её в новый файл.

Но для того, чтобы программа Tool_1CD могла обработать файл, необходимо привести в порядок как минимум заголовочную часть этого файла. И вот тут нас поджидает первая серьезная проблема. Как раз заголовок файла с базой данных и повреждён. Из прошлой главы мы помним, что вирус "ломает" первые 256 кб файла, а у 1С именно в этой части и хранится заголовочная информация. Чтобы воспользоваться программой Tool_1CD, нам нужно хоть как-то восстановить эти первые 256 кб.

Для этого нам потребуется программа, которая позволяет редактировать файлы в исходном виде, как их воспринимает компьютер. Например, HxD. С помощью этой программы мы сможем открыть файл поврежденной базы данных и увидеть его содержимое в байтах.

И еще нам потребуется работающая база 1С. В идеале - архивная копия поврежденной базы (чем новее, тем лучше). Если такой копии нет, то подойдет любая база, даже пустая. Но важно чтобы эта работающая база была той же версии, что и поврежденная, это серьёзно увеличит шансы на успех.

Теперь, когда мы знаем что нам потребуется, можно кратко описать алгоритм действий:

- С помощью программы HxD открываем поврежденный файл с базой.

- Удаляем из поврежденного файла последние 256 бит. Это ненужная информация, которую вирус дописывает к каждому файлу.

- С помощью программы HxD открываем работающую базу.

- Переносим из работающей базы первые 256 килобайт данных в неработающую (заменяем "сломанную" часть файла в начале).

- Аналогичным образом можно перенести из работающей базы 256 килобайт из конца и середины. Хуже от этого не станет. Но может и лучше не стать.

- После этих манипуляций открываем в программе Tool_1CD поврежденный файл базы и выгружаем из него всю информацию.

- Открываем в программе Tool_1CD файл с работающей базой и загружаем в него всю информацию, которую выгрузили на прошлом шаге.

- Полученный на прошлом этапе файл открываем в программе chdbfl.exe и исправляем ошибки, которые найдет эта программа.

Пример восстановления базы 1С после заражения вирусом-шифратором (BlackBit)

Работа с программой HxD

Первым делом нам нужно найти файл с базой данных 1С. В папке с базой много всевозможных файлов, но вся информация хранится в одном файле - 1Cv8.1CD. Его мы и будем восстанавливать, все остальные нам не нужны.

Название зараженных файлов может меняться, чаще всего в начало и конец конец названия дописывается какая-то дополнительная строчка. Например, вирус BlackBit дописывает в конец файла .BlackBit, а в начале указывает какой-то идентификатор. Т.е. файл с зараженной базой данных может называться [идентификационная_информация_от_взломщиков]1Cv8.1CD.BlackBit. Эти дополнительные строчки из названия можно удалить, чтобы привести файл к привычному названию.

Советуем на время работы по восстановлению переименовать файлы с зараженной базой и здоровой, чтобы не перепутать их. Например, дописать в названии "зараженная" и "здоровая".

ВАЖНО! В очередной раз напоминаем, что все манипуляции по восстановлению необходимо выполнять исключительно с копиями зараженных файлов, чтобы не навредить еще больше.

Запускаем программу HxD и открываем в ней файл 1Cv8.1CD из папки с зараженной базой. На экране вы увидите огромное полотно из разных цифр и букв. Выглядит пугающе, но на самом деле ничего страшного в этом нет, это просто документ, в том виде, в котором его видит компьютер, нам для выполнения дальнейших действий даже не обязательно понимать что это значит.

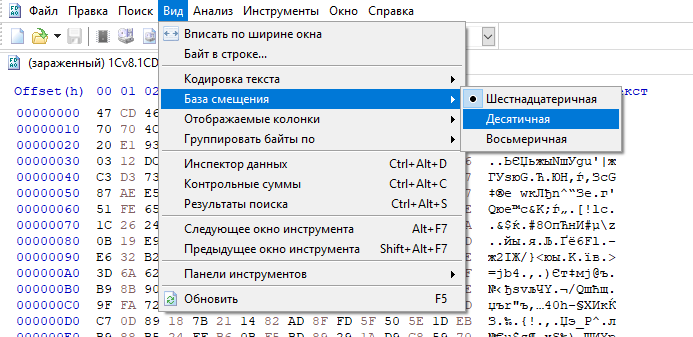

Жмем на кнопку Вид -> База смещения и выбираем пункт Десятичная. Это нужно для того, чтобы не вникать в принцип действия различных систем исчисления.

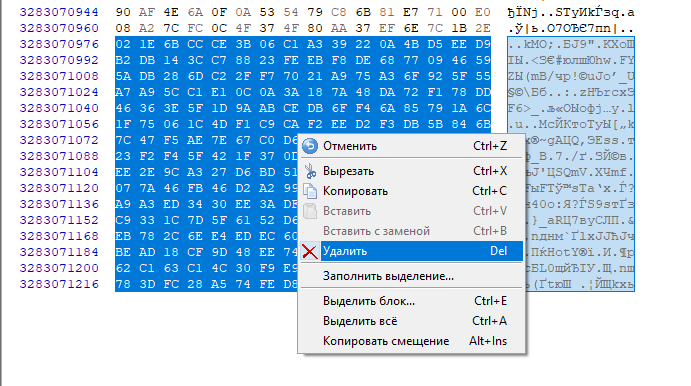

Затем проматываем содержимое в самый конец, выделяем 16 последних строчек документа, нажимаем на выделенную область правой кнопкой мыши и жмем на кнопку Удалить.

Теперь наш пациент готов к пересадке фрагментов здорового файла. В новой вкладке программы HxD открываем файл 1Сv8.1CD от здоровой базы. Снова жмем на кнопку Вид -> База смещения и выбираем пункт Десятичная.

Мы помним, что вирус BlackBit шифрует 262 144 байта файла в начале, в конце и посередине. Соответственно, наша задача взять эти фрагменты из здорового файла и перенести их в зараженный.

Внимание. Если вы имеете дело с каким-то другим вирусом, который шифрует другие части файла, то вам необходимо работать с ними, пример из статьи вам не подойдет. Но вы можете использовать методику, которая в ней описана, заменяя области, с которыми идет работа в статье на свои.

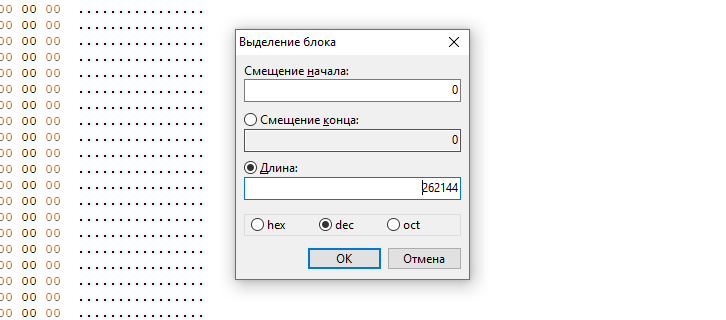

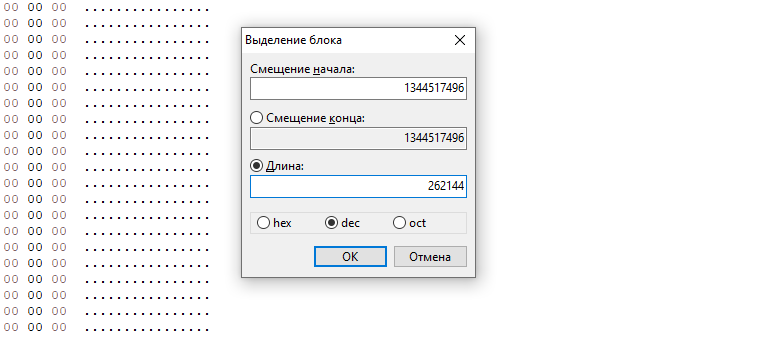

Первым делом перенесем данные из начала файла. Для этого в окне со здоровым файлом жмем сочетание клавиш Ctrl + E. В открывшемся окошке в поле Смещение начала ставим 0, выбираем пункт Длина и указываем там 262 144. Жмем ОК.

В результате программа выделит 262 144 байта от начала файла. Жмем на выделенную область правой кнопкой мыши и выбираем пункт Копировать. Затем переключаемся на окно с зараженным файлом и ровно таким же образом выделяем 262 144 байта от начала файла (жмем Ctrl + E, указываем Смещение начала 0, выбираем Длина, указываем 262 144, жмем ОК). Жмем правой кнопкой мыши на выделенную область и выбираем пункт Вставить.

Выполнив это несложное действие, мы разобрались с первым блоком поврежденной в файле информации и смогли более-менее восстановить его структуру. В принципе, на этом можно остановиться и перейти к следующему параграфу. Но можно попытаться аналогичным образом восстановить две оставшиеся поврежденные области. В этом есть смысл, если в качестве здоровой базы вы используете резервную копию поврежденной, сделанную не так давно.

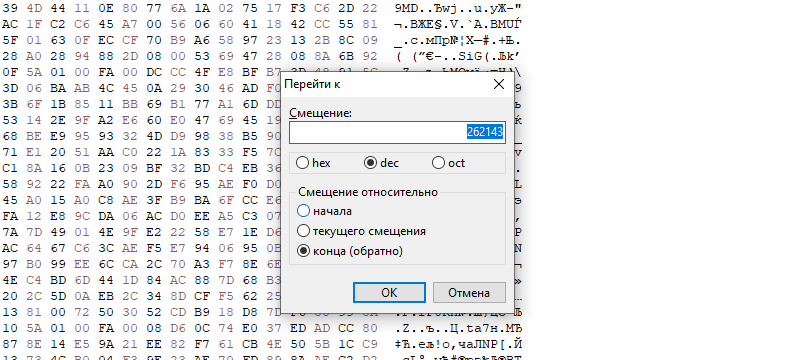

Переключаемся обратно на окно со здоровой базой, жмем на сочетание клавиш Ctrl + G. В открывшемся окне в поле Смещение указываем 262 143 (на единицу меньше, чем длина поврежденного блока) и выбираем пункт "конца (обратно)". Жмем ОК.

После этих действий программа перебросит нас ближе к концу файла. Это нам нужно для того, чтобы выделить нужное количество байт в конце. Теперь жмем Ctrl + E и в открывшемся окошке меняем только значение в поле Длина - 262 144. Жмем ОК.

Жмем правой кнопкой мыши на выделенную область, выбираем пункт Копировать.

Теперь переключаемся на окно с зараженным файлом. Аналогичным образом выбираем последние 262 144 байта документа:

- Жмем Ctrl + G, в Смещение указываем 262 143, выбираем пункт "конца (обратно)".

- Жмем Ctrl + E, в поле Длина указываем 262 144.

Жмем правой кнопкой на выделенную область, выбираем пункт Вставить. Отлично, последний блок зараженного файла мы тоже более-менее исправили. Остался только блок посередине.

Мы помним, что наш вирус шифрует 262 144 байта ровно по середине файла. Чтобы выполнить замену зашифрованного блока на аналогичный блок из нашего файла-донора, необходимо найти точку начала этого блока (точку А), как показано на картинке:

Методика поиска достаточно проста. Берем длину всего файла в байтах и делим на 2. Получаем координату середины файла. Она попадает ровно в середину нашего поврежденного куска.

Теперь чтобы найти координату начала этого блока (точку А) достаточно из полученного числа вычесть половину длины блока (262 144 / 2 = 131 072). Применим этот алгоритм на практике.

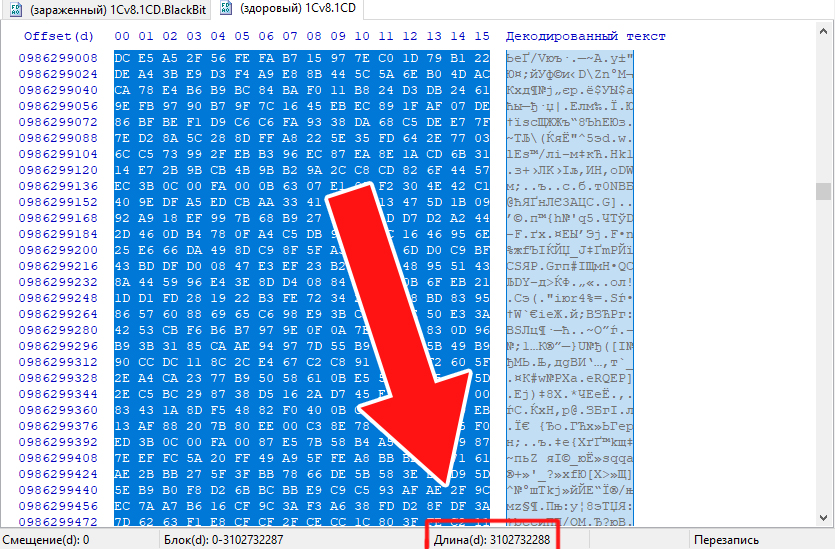

Открываем вкладку с файлом-донором (от здоровой базы) и нажимаем сочетание клавиш Ctrl + A (чтобы выделить весь файл). Смотрим в самый низ окна программы и видим там строчку "Длина: _____". Это длина всего файла (N). Выписываем себе это число.

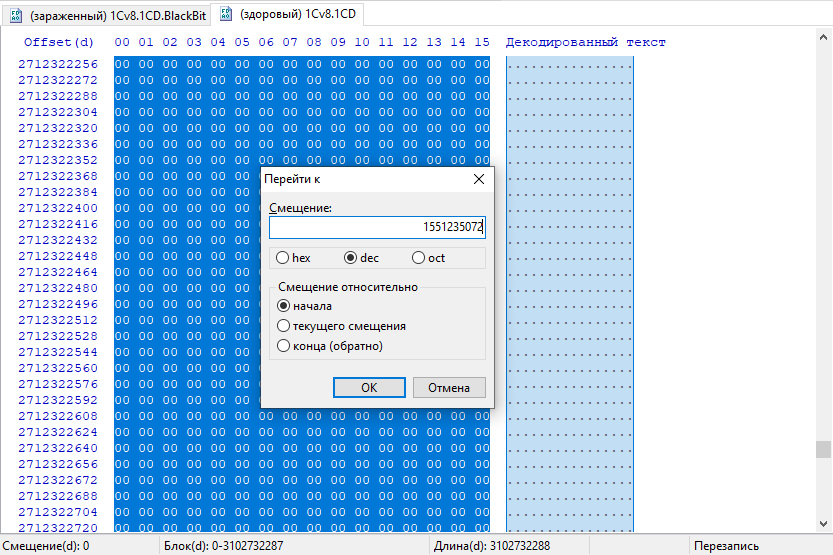

Теперь достаем калькулятор, делим число на два и вычитаем 131 072 (половина длины поврежденного блока). Готово, координата точки А посчитана. Теперь нажимаем Ctrl + G и вводим полученное число. Ставим галочку для смещения относительно начала и жмем ОК.

Нажимаем Ctrl + E, ставим галочку в поле Длина, вводим там 262 144 (длина поврежденного блока) и жмем ОК (никакие другие поля не меняем). Программа выделила нам участок файла, который мы будем переносить в поврежденный файл.

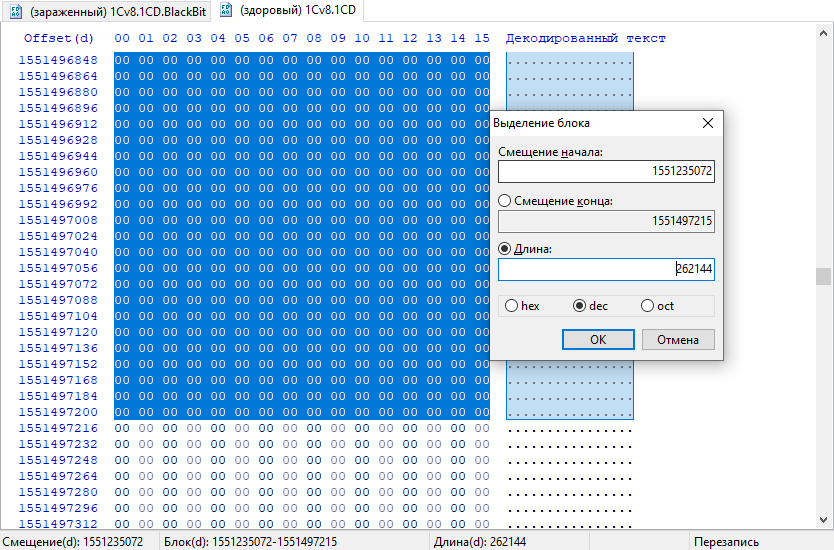

Теперь переключаемся на вкладку с зараженным файлом и повторяем ровно ту же процедуру:

- Жмем Ctrl + A, смотрим внизу экрана длину файла.

- Делим длину файла на два. Вычитаем из полученного числа 131 072.

- Жмем Ctrl + G, указываем там полученное число, ставим галочку в пункте Смещение относительно начала. Жмем ОК.

- Жмем Ctrl + E, ставим галочку в пункте Длина и вводим в соответствующем поле 262 144. Жмем ОК.

Теперь переключаемся обратно на здоровый файл, жмем правой кнопкой мыши на выделенный фрагмент файла, выбираем пункт Копировать. Затем переключаемся на поврежденный файл, жмем правой кнопкой мыши на выделенный там фрагмент и выбираем пункт Вставить.

Первый этап окончен. Теперь можете сохранить изменения в поврежденном файле (Файл -> Сохранить). Закройте программу HxD и переименуйте поврежденный файл (если вы это еще не сделали), необходимо из названия файла убрать ".BlackBit", чтобы файл заканчивался стандартным расширением 1С - .1CD.

Работа с программой Tool_1CD

Пара слов про то, что мы будем делать с помощью этой программы. Наша задача открыть с ее помощью файл, который мы на прошлом этапе восстановили, и попытаться выгрузить всю уцелевшую в нем информацию. После чего в этой же программе нужно открыть наш файл-донор, который мы использовали для восстановления, и загрузить в него всю выгруженную информацию. Таким образом мы получим рабочую базу 1С, в которую будет загружена вся уцелевшая информация из поврежденной базы.

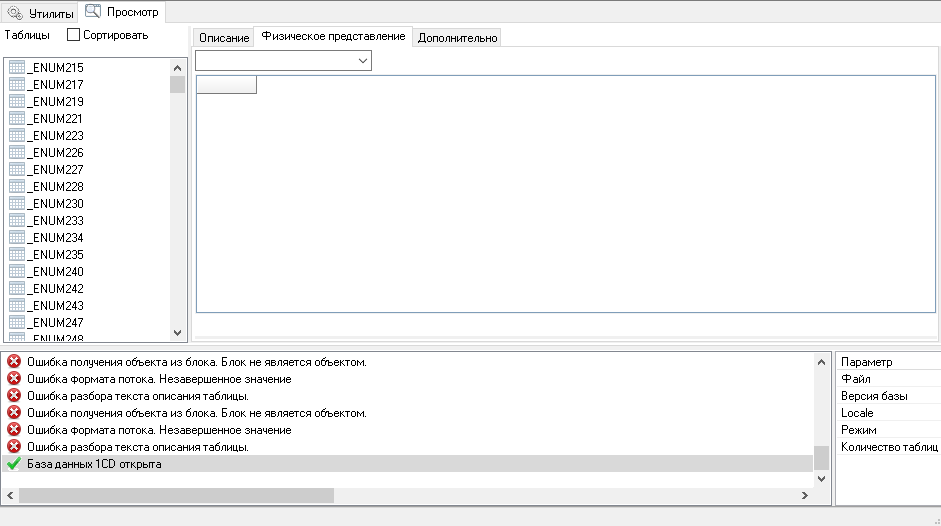

Запускаем программу Tool_1CD. Жмем Файл -> Открыть базу. Выбираем наш восстановленный файл. Ждем пока он прогрузится (слева в окошке появятся странные строки). Во время открытия программа выдаст много ошибок - ничего страшного.

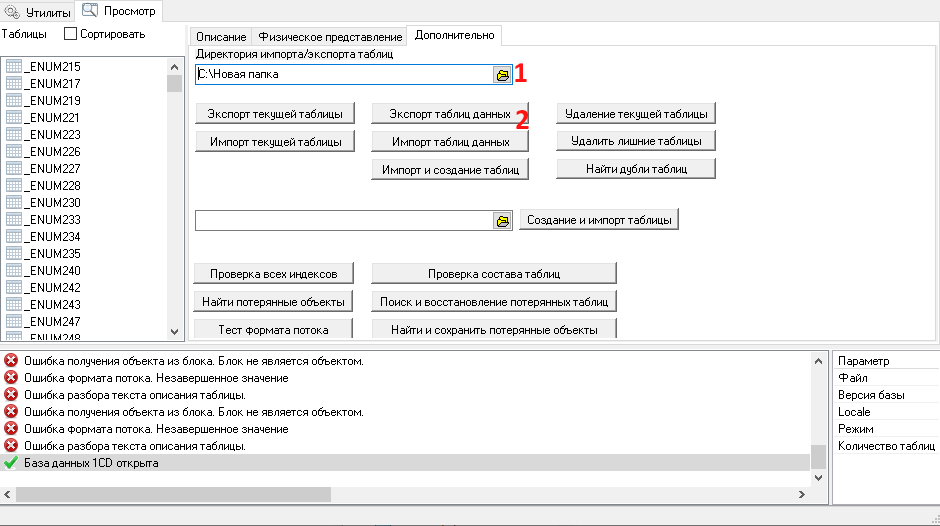

Когда база загрузится, переключаемся на вкладку Дополнительно и в поле "Директория импорта/экспорта таблиц" выбираем какую-нибудь пустую папку на компьютере. Выбирать просто Рабочий стол или Диск C не советуем, т.к. в этой папке создастся огромное количество временных файлов, которые вы потом устанете удалять. Лучше создайте новую пустую папку и выберите ее.

После чего нажмите на кнопку Экспорт таблиц данных. Программа на некоторое время задумается. Не мешайте ей.

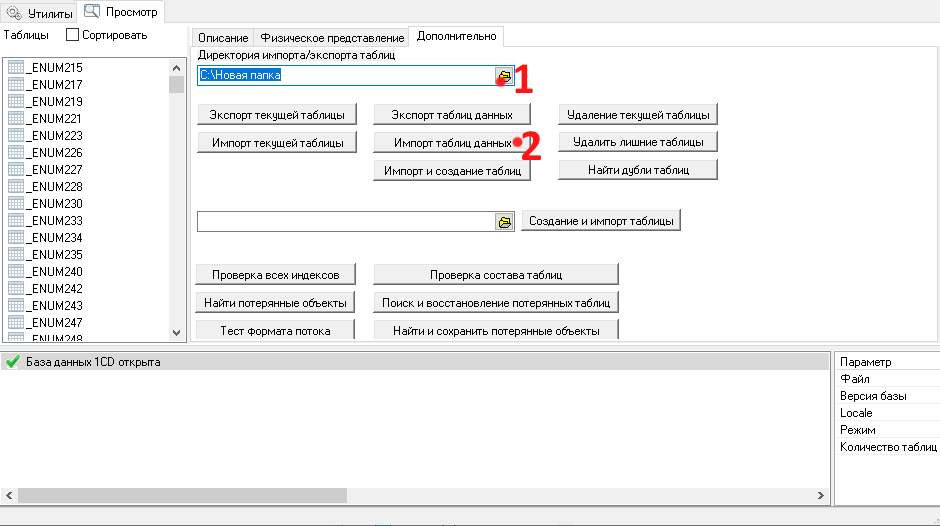

После того, как данные будут выгружены, откройте в этой же программе файл-донор со здоровой базой (Файл -> Открыть базу). Дождитесь когда она загрузится. Переключитесь на вкладку Дополнительно. В поле "Директория импорта/экспорта таблиц" выбираем папку, в которую только что экспортировали таблицы из восстановленного файла. Жмем на кнопку Импорт таблиц данных. Программа опять задумается, не мешаем.

Как только программа закончит работу, ее можно закрыть, а папку, которую мы использовали для сохранения таблиц можно удалить. Она нам больше не нужна.

Файл, в который мы импортировали таблицы (файл здоровой базы 1С) нам понадобится для дальнейшей работы.

Работа с программой chdbfl.exe

После того, как мы прошли два первых этапа, у нас имеется файл с рабочей базой 1С, в который мы перекачали данные (какие смогли) из поврежденного файла. Теперь наша задача с помощью встроенной программы 1С проверить этот файл и исправить какие-то незначительные проблемы.

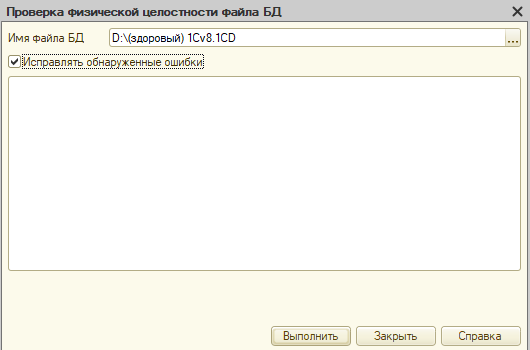

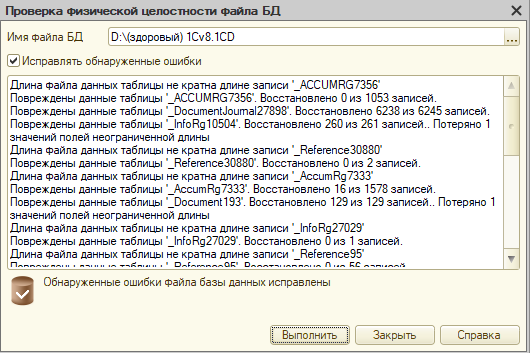

Запускаем программу chdbfl.exe по адресу 1cv8\последняя_версия_1С\bin\chdbfl.exe. В поле Имя файла БД выбираем наш файл, в который мы перекачали таблицы на прошлом этапе. Ставим галочку Исправлять обнаруженные ошибки. Жмем кнопку Выполнить. Программа начнет думать, не мешаем ей.

Через некоторое время программа отчитается о своих успехах.

И на этом восстановление окончено. Теперь необходимо скопировать файл, который мы только что излечили в какую-нибудь пустую папку, убедиться, что этот файл называется 1Cv8.1CD и запустить базу через стандартную оболочку 1С.

Если после запуска 1С вылезет сообщение с предложением принять обновление, то это значит, что база-донор и поврежденная база были не одной версии. Если после приема обновлений вас все в базе устроит, то можете оставить как есть. Если нет, то можете провести всю процедуру заново, предварительно обновив базу-донор до нужной версии.

Если во время приема обновления вылезла ошибка и база не запустилась, то можно открыть ее в конфигураторе и уже восстановленную базу дообновить до нужной версии. Конечно, надежней провести процедуру заново используя базу-донор нужной версии, но такой вариант в теории тоже может сработать.

Жизнь с базой 1С после восстановления

Даже если на первый взгляд после восстановления все хорошо, это не отменяет того, что восстановить 100% информации из поврежденной базы не получилось. И самое неприятное в том, что вы не знаете - какую именно информацию восстановить не получилось. Это может быть какой-то контрагент, или договор, или какая-то номенклатурная позиция. Из-за этого могут не открываться какие-то документы. Например, если в документе реализации указан договор, который восстановить не удалось, то программа будет выдавать ошибку при попытке открыть этот документ. Решить ее можно нажав на документ правой кнопкой мыши и выбрав пункт "Изменить выделенные". Откроется меню, в котором можно будет заменить договор на какой-то другой.

Еще можно воспользоваться обработкой, которая позволяет через XML-выгрузку переносить информацию между базами. С ее помощью можно, например, перенести в восстановленную базу какие-то справочники (номенклатуру, контрагентов, договоры и т.д.) из резервной копии.

Что делать если восстановить базу не получилось?

К сожалению, метод, который описан в этой статье, работает не для всех баз 1С. Разработчики 1С несколько лет назад запустили новый формат хранения данных в файловой базе. И если ваша база работает именно на этом формате, то вы не сможете восстановить данные по нашей статье. Дело в том, что программа Tool_1CD разработана для работы со старым форматом баз, она просто откажется открывать базу другого формата. А подобной программы для нового формата, к сожалению, нет (либо мы не нашли).

Автор программы Tool_1CD начал работу над новой версией, которая позволяет открывать базы нового образца, но, к сожалению, умер, не закончив эту работу. Но, тем не менее, информации, которую Валерий оставил после себя и которую дополнили его последователи, достаточно для того, чтобы человек более-менее разбирающийся в программировании, смог с её помощью восстановить даже базу, которая не поддерживается программой Tool_1CD. Вот несколько статей, в которых есть вся необходимая информация для ручного восстановления базы.

- Краткое описание формата файлов *.1CD (файловых баз 1Сv8). Статья описывает как устроено хранение информации в файловых базах старого образца (до версии 8.3.8). Необходимо изучить для понимания принципа организации хранения данных в файловых базах.

- Файловые базы *.1CD. Физическая структура. Восстановление. Статья помогает глубже понять структуру файловой базы 1С.

- Формат баз 1CD - классические и 8.3.8. Статья описывает новый формат файловых баз (8.3.8).

Разобравшись в том, как устроено хранение информации в базах версии 8.3.8, программист сможет руками перенести уцелевшие фрагменты зашифрованной базы в рабочую и оформить заголовочную часть так, чтобы оболочка 1С могла работать с файлом (ну или хотя бы программа chdbfl.exe попыталась его восстановить).

Мы сами такую операцию не проделывали, т.к. пока, к счастью, не было такой необходимости, поэтому не можем говорить наверняка, что в процессе восстановления не возникнет какой-то проблемы, решить которую не получится с помощью указанных выше статей, но кажется, что эта задача вполне выполнимая практически для любого программиста.

Как вирус распространяется? Методы предосторожности

У нас, к сожалению к счастью, не так много информации на эту тему, но, вероятно, основной источник заражения - электронная почта. Например, нам на официальную почту на днях пришло вот такое письмо:

Если вам кажется, что это письмо выглядит как-то странно, то вам не кажется. Действительно, в интерфейсе Яндекс Почты вложенный в письмо файл по какой-то причине выглядит как документ из почты Мейл.Ру. Дело в том, что это картинка. В самом письме нет никакого файла, а в тело письма встроили картинку-ссылку, которая ведет, вероятно, на какую-то страницу, с которой загрузится файл с вирусом, безумно похожим на PDF-документ.

Кстати, в списке входящих писем рядом с подозрительным письмом нет пометки о том, что к нему приложен какой-то файл. Уже на этом моменте хорошо бы начать терзаться сомнениями.

Наверное, мы не сильно ошибемся, если предположим, что большая часть заражений офисных компьютеров происходит из-за подобных писем. Поэтому в первую очередь для профилактики заражений необходимо со всем коллективом проводить работу по азам безопасности в интернете. На самом деле, чтобы значительно снизить риск подцепить какую-то гадость, достаточно соблюдать одно простое правило:

Все документы, которые приходят из почты сначала открывать в интерфейсе почты. Если вы получаете от кого-то PDF-ку, таблицу в Excel, документ Word или картинку, то перед тем, как скачивать файл, откройте его в интерфейсе почты. Любая почтовая программа позволяет предварительно просматривать документы всех популярных форматов. Если такой предпросмотр не открывается, или документ по какой-то причине сразу скачался, то это дурной знак. Лучше его удалить. Или как минимум обратиться к кому-то, кто отвечает за ИТ-инфраструктуру.

Технические меры профилактики

Про антивирусы в этом разделе рассуждать, наверное, не будем. Понятно, что наличие надежного антивируса на всех компьютерах, за которыми работают сотрудники, вашу безопасность как минимум не ослабит. Остается только понять какой антивирус можно считать надежным, но это не тема нашего сегодняшнего разговора. В этом разделе мы бы хотели сосредоточиться на других мерах профилактики.

Самое важное - это права пользователя. При настройке компьютеров, за которыми работают сотрудники, не говоря уже о серверах, нужно урезать людям права в самый минимум, чтобы удивить даже бывалого диктатора. Звучит банально, но это, правда, действенный метод, которым, судя по всему, многие пренебрегают. Вот несколько правил, которые мы вывели сами и частично подсмотрели в интернете:

- Не стоит давать пользователю права администратора. Ни на сервере, ни на его локальном компьютере в офисе.

- Давайте пользователям на сервере доступ только к тем файлам и папкам, которые им нужны для работы. Соответственно, необходимо придумать структуру хранения информации, чтобы удобней разграничить доступ. Например, продажникам совершенно не нужно иметь доступ к бухгалтерским документам. Если нужна какая-то накладная, пусть лучше попросят бухгалтера скинуть в чате.

- Установите запрет на запуск исполняемых файлов (для Windows - .exe, .bat, cmd и т.д.) из всех папок кроме разрешенных. А лучше вообще запретите все исполняемые файлы кроме конкретных программ.

- Подумайте над тем, чтобы закрыть доступ к базам 1С всем пользователям, через которых работают сотрудники, а разрешить работать с ними только из самой программы 1С. Скорее всего, есть много способов это реализовать на разных операционных системах, но наиболее универсальный - сделать дополнительного пользователя, которому можно работать с этими базами и настроить ярлык 1С таким образом, чтобы он запускался от имени этого пользователя.

Если у вас в сети имеется терминальный сервер, через который сотрудники могут подключаться к рабочему месту удалённо, то установите все возможные защитные функции на своём роутере. Замените стандартный порт для работы удаленных рабочих столов (3389) на какой-то другой.

Не используйте стандартные имена для админских учетных записей. Admin, Administrator, Админ - плохо. Мегавластелин - неплохо. AlexDarkStalker98 - хорошо.

Разумеется, ставьте надежные пароли. На учетные записи администраторов - очень надежные пароли. И старайтесь их не хранить на компьютерах вашей сети.

Было бы здорово проинспектировать домашние компьютеры сотрудников, которые удаленно подключаются к рабочему месту, на предмет наличия хотя бы бесплатных антивирусов для частного использования.

Бэкапы. Надо ли тут что-то говорить? Наверное, нет. Заметим только, что хранить бэкапы в той же сети, в которой в теории может завестись вирус - это идея так себе. Лучше держать их вообще на внешних дисках, если это возможно для вашей инфраструктуры.

Заключение

Мы постарались в рамках этой статьи рассказать всё, что нам известно о восстановлении баз 1С после атаки вирусов-шифраторов. Надеемся, что кому-то этот материал окажется полезен. Будьте осторожны и не пренебрегайте информационной безопасностью.